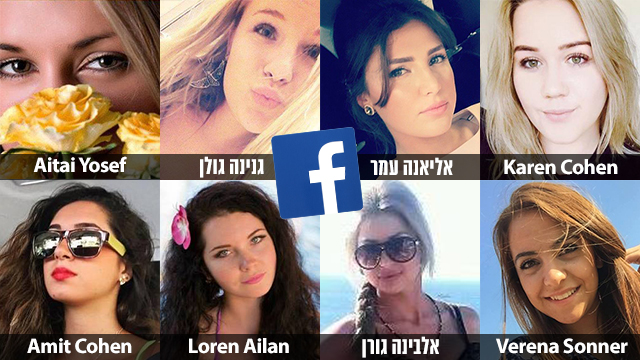

Una de las fotos utilizadas en la aplicación falsa (Foto: Unidad del Portavoz de las IDF)

Traducido para Porisrael.org por Dori Lustron

Después que el ejército descubriera el complot de Hamas para atraer a los soldados con aplicaciones falsas de citas con el objetivo de instalar spyware en sus teléfonos inteligentes, el oficial de inteligencia de las IDF elogió a los soldados burlándose del grupo terrorista manteniéndose alerta e informando mensajes sospechosos que habían recibido; ‘Hamas no lo hizo tan bien

Las FDI lanzaron una campaña el miércoles para educar a los soldados sobre las reglas de seguridad para evitar amenazas de seguridad cibernética planteadas por la organización terrorista Hamas y otras organizaciones hostiles, un día después que anunció que había descubierto una trama del grupo para engañar a los soldados mediante el uso de citas falsas aplicaciones para espiarlas

El ejército descubrió el martes la conspiración para espiar a los soldados haciéndose amigos en las redes sociales y luego atraerlos para que descarguen aplicaciones falsas de citas que le dieron acceso a Hamas a sus teléfonos inteligentes.

En declaraciones a Ynet, el teniente coronel Y., jefe de la división de inteligencia del Departamento de Seguridad de la Información de las FDI, elogió la conducta de los soldados por informar mensajes inusuales que habían recibido de chicas que no conocían.

Hamas intentó engañar a los soldados usando mensajes falsos enviados por perfiles femeninos falsos. Las «chicas» intentaron convencer a las tropas de descargar aplicaciones maliciosas.

«Descubrimos la trama gracias a los soldados. Si recuerdan, identificamos un método similar en enero de 2017 cuando las FDI descubrieron que un grupo terrorista de Gaza que atrae a los soldados mediante el uso de perfiles falsos de mujeres antes de infectar sus teléfonos con spyware», dijo el teniente coronel . dijo.

«Era el mismo sistema, pero esta vez recibimos docenas de informes de soldados que recibían mensajes inusuales», agregó.

El teniente coronel Y. se negó a decir si la aplicación se había desarrollado en Gaza. Sin embargo, señaló que «sabemos que la aplicación (maliciosa) fue desarrollada por Hamas. No puedo dar más detalles».

«Estamos hablando de una población joven que comienza a desarrollar relaciones precisamente a estas edades», respondió el teniente coronel Y. cuando se le preguntó sobre el alcance de la vulnerabilidad de los soldados entre las edades de 18-21 a los intentos de seducción.

«Sin embargo, entendimos (los intentos de Hamas para atraer a los soldados a la descarga de aplicaciones maliciosas) hace un año y medio y estamos trabajando arduamente para generar una nueva conciencia (al respecto)», explicó el teniente coronel Y.

«Hemos visto sus intentos (de Hamas) de llegar a todos los soldados de las FDI y no solo a los soldados de combate. Su objetivo es tentar a los soldados a entablar una conversación y luego convencerlos que descarguen una aplicación que se hace cargo de los teléfonos inteligentes», oficial elaborado cuando se le preguntó sobre el objetivo del grupo terrorista.

«Todo lo que se fotografía, se reproduce y las conversaciones se llevan a cabo junto a los teléfonos, toda esta información es algo que quieren recopilar», agregó el jefe de la rama de inteligencia. «Debo decir que esta vez no lo están haciendo tan bien. Vemos un cambio en la conducta de los soldados».

Se pueden tomar varias otras medidas, dijo el teniente coronel Y. cuando se planteó la cuestión de qué puede hacer un soldado para luchar contra la nueva amenaza.

«Antes que nada, cuando una mujer se acerca a un soldado al que no conoce, tiene que denunciarlo. Si la mujer sigue enviando mensajes en hebreo inexacto y el soldado no logra establecer una cita con ella, debe sospechar». , El Tte. Coronel «Y». dijo.

«Si la conversación gira en torno a cuestiones militares, o si la mujer le pide a los soldados que descarguen aplicaciones, aplicaciones de ciertos servidores o de tiendas de aplicaciones legítimas, el soldado debería sospechar y denunciarlo de inmediato», instó.

El vicepresidente de Check Point Software Technologies, Nitzan Ziv, explicó los peligros de descargar las perniciosas aplicaciones de espionaje.

En cuanto se instala el software espía en un teléfono inteligente, los atacantes pueden escuchar todo lo que sucede en la sala, tener acceso a cada archivo descargado en el teléfono, activar la cámara del teléfono y obtener la ubicación específica del teléfono», explicó Ziv. .

«También se puede escuchar a escondidas a una conversación clasificada y acceder a datos clasificados» (por este método) «, agregó.

«También somos testigos de fenómenos similares en el mundo de los negocios donde se puede obtener información sobre los competidores simplemente usando aplicaciones», continuó el vicepresidente de Check Point.

Ziv señaló que las aplicaciones Glancelove y Winkchat desarrolladas por Hamas para espiar a los soldados de las FDI eran de alta calidad y confiables. «(Su) actividad fue suave y casi indetectable. La aplicación parecía buena, profesional, tenía contenido real y era relevante para los juegos de la Copa del Mundo que tienen lugar en Rusia», dijo, y agregó que «la posibilidad de que un soldado lo mire y decir que es una aplicación problemática no es alta «.

Cuando se le preguntó cómo los soldados pueden detectar aplicaciones problemáticas, Ziv respondió que, «Más allá de la concienciación, también se requieren herramientas automatizadas, ya que esas cosas (aplicaciones maliciosas) son difíciles de detectar.

«Estamos hablando de una sofisticada ofensiva celular de quinta generación en la que el lugar donde uno comienza no es donde uno termina», explicó el vicepresidente

«El usuario no puede detectar las aplicaciones por sí mismo. No instale aplicaciones con solo 500 descargas, también deben levantar sospechas», recomendó.

Debes estar conectado para publicar un comentario. Oprime aqui para conectarte.

¿Aún no te has registrado? Regístrate ahora para poder comentar.