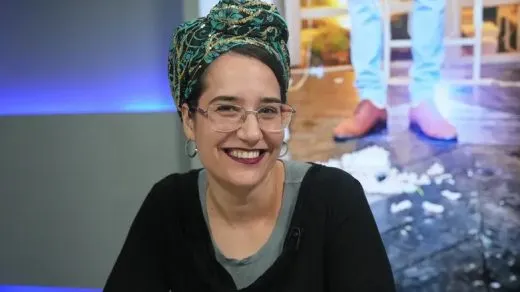

Caroline B. Glick

10/01/2010

Jerusalem Post

Una guerra termina cuando un bando rompe de forma permanente la capacidad y voluntad de su enemigo de luchar contra ella. Esto, claramente, no ha sucedido en Irán.

Hay una nueva cíber arma en la cuadra. Y es extraordinaria. El programa Stuxnet, un software malicioso, o malware, al parecer fue descubierto en junio por primera vez.

A pesar de que ha aparecido en la India, Pakistán e Indonesia, sus principales víctimas son los complejos industriales de Irán – incluyendo sus instalaciones nucleares.

Stuxnet funciona como un gusano informático. Se inserta en un sistema informático a través de un puerto USB, en lugar de a través de Internet, por lo que es capaz de infiltrarse en redes que no están conectadas a Internet.

Hamid Alipour, jefe adjunto de la Compañía de Información Tecnológica de Irán, les dijo a los periodistas, el lunes, que el malware operó en los sistemas informáticos del país, sin ser detectado, durante alrededor de un año.

Este programa súper inteligente, después de que entra en una red, se da cuenta de donde ha penetrado y, entonces, decide si atacar o no. El tipo de sistemas informáticos en los que penetra, son los que controlan las infraestructuras críticas, como plantas eléctricas, refinerías y otros objetivos industriales.

Ralph Langner, un investigador de seguridad informática alemán, que fue uno de los primeros en estudiar Stuxnet, le dijo a varios medios de comunicación que, después de que Stuxnet reconoce su objetivo específico, hace algo que ningún otro programa malware ha hecho nunca. Toma el control de SCADA (control de supervisión y adquisición de datos) de la instalación y, a través de ella, es capaz de destruir las instalaciones.

Ningún otro programa malware ha logrado pasar del ciberespacio al mundo real. Y esto es lo que hace que Stuxnet sea tan revolucionario. No es una herramienta de espionaje industrial. Es un arma de guerra.

Según lo que los investigadores han expresado hasta ahora, Stuxnet fue diseñado para controlar los sistemas informáticos producidos por Siemens, el gigante alemán de ingeniería. Durante la última generación, herramientas de ingeniería de Siemens, incluyendo su software industrial, han sido la columna vertebral de la infraestructura industrial y militar de Irán. Los productos de software de computadora Siemens, son ampliamente utilizados en las centrales eléctricas de Irán, en los sistemas de comunicaciones, en las bases militares y en la planta de energía nuclear del país, en Bushehr, de fabricación rusa.

El gobierno iraní ha reconocido la violación del sistema informático en Bushehr. La planta estaba programada para comenzar a operar el mes próximo, pero funcionarios iraníes anunciaron que la inauguración se retrasaría varios meses debido a los daños causados por Stuxnet. El lunes, el Canal 2 informó que la planta de Natanz de enriquecimiento de uranio de Irán, también había sido infectada por Stuxnet.

El martes, Alipour reconoció que el descubrimiento de Stuxnet no ha mitigado su poder destructivo.

Como él mismo lo dijo, «Habíamos anticipado que podríamos desarraigar el virus en uno o dos meses. Pero el virus no es estable y desde que comenzamos el proceso de limpieza, tres nuevas versiones de la misma se han estado difundiendo».

Aunque, hasta ahora, nadie ha asumido la responsabilidad de Stuxnet, o se ha declarado como su desarrollador, los expertos que han estudiado el programa están de acuerdo en que su sofisticación es tan extensa, que es muy improbable que lo haya desarrollado un grupo de hackers con financiación privada. Sólo un estado-nación tendría los recursos financieros, el personal y otros recursos, necesarios para desarrollar y desplegar Stuxnet, sostienen los expertos.

Irán ha señalado con dedo acusador a EE.UU., Israel y la India. Hasta ahora, la mayoría de los analistas apuntan con el dedo hacia Israel. Los funcionarios israelíes, al igual que sus homólogos de EE.UU., se mantienen en silencio sobre el tema.

Aunque la noticia de un ataque que debilite las instalaciones nucleares de Irán es motivo de celebración, en este momento, simplemente, no sabemos lo suficiente sobre lo que ha sucedido y lo que sigue sucediendo en las instalaciones nucleares de Irán, como para hacer una evaluación razonada sobre el éxito o el fracaso de Stuxnet. De hecho, el New York Times, desde que se encontraron los gusanos Stuxnet en el software de Siemens en la India, Pakistán e Indonesia, así como en Irán, ha afirmado en un informe, «El aspecto más llamativo del programa informático de rápida propagación maliciosa… puede no haber estado en lo muy sofisticado que es, sino más bien en cuán descuidados sus creadores estuvieron en permitir que un ataque dirigido específicamente, se dispersara al azar en todo el mundo«.

Todo lo que sabemos con certeza es que Stuxnet es un arma, y que se está utilizando actualmente para librar una batalla. No sabemos si Israel está involucrado o no en la batalla. Y si Israel es un bando en la batalla, no sabemos si estamos ganando o no.

Pero aún así, incluso en nuestra ignorancia acerca de los detalles de esta batalla, sabemos lo suficiente como para sacar una cantidad de lecciones de lo que está sucediendo.

La primera lección de Stuxnet es que es esencial ser un líder, en lugar de un seguidor, en el desarrollo tecnológico. El primero en implementar nuevas tecnologías en el campo de batalla, tiene una enorme ventaja sobre sus rivales. De hecho, esta ventaja puede ser suficiente para ganar una guerra.

Pero a la primera lección, inmediatamente después le sigue una segunda. Un monopolio en un nuevo sistema de armas es siempre fugaz. El monopolio nuclear de EE.UU. al final de la Segunda Guerra Mundial le permitió derrotar al Japón imperial y llevar la guerra a su fin, con la victoria aliada.

Una vez que EE.UU. expuso su arsenal nuclear, sin embargo, comenzó la carrera de la Unión Soviética para tener sus propias armas nucleares. Apenas cuatro años después de que EE.UU. usó sus armas nucleares, se encontró en una carrera de armas nucleares con los soviéticos. La posesión de armas nucleares de Estados Unidos no lo protegió de la amenaza de su poder destructivo.

Los riesgos de proliferación son la otra cara de la ventaja de la implementación de nuevas tecnologías. Advirtiendo sobre los nuevos riesgos que presenta Stuxnet, Melissa Hathaway, ex coordinadora nacional de cíber seguridad de EE.UU., le dijo al Times, «La proliferación es un problema real, y ningún país está dispuesto a tratar con ella. Todas estas personas [de seguridad informática] le tienen miedo a la muerte. Tenemos alrededor de 90 días para solucionar esto [la nueva vulnerabilidad] antes de que algún hacker comience a usarlo».

Luego está la asimetría de la vulnerabilidad a las cíber armas. Una cíber arma como Stuxnet amenaza a los estados-nación mucho más que lo que amenaza a un actor no estatal que podría implementarlo en el futuro. Por ejemplo, un cíber ataque del nivel de Stuxnet contra tipos como Hezbollah o Al-Qaida, por un estado como Israel o EE.UU., le causaría a estos grupos mucho menos daño que un cíber ataque, de la calidad de Stuxnet, de Hezbollah o Al Qaeda lanzado contra un país desarrollado como Israel o EE.UU.

En resumen, como cualquier otro importante nuevo sistema de armas que se haya introducido, desde la honda, Stuxnet crea nuevas fuerzas, así como también nuevas vulnerabilidades, para los estados que lo pueden blandir.

En cuanto a la batalla que hoy cunde en las instalaciones nucleares de Irán, aún si el escenario más optimista es cierto, y Stuxnet ha lisiado las instalaciones nucleares de Irán, hay que reconocer que, si bien se ganó una batalla crítica, la guerra está lejos de haber terminado.

Una guerra termina cuando un bando rompe de forma permanente la capacidad y voluntad de su enemigo de luchar contra ella. Esto, claramente, no ha sucedido en Irán.

El presidente iraní, Mahmoud Ahmadinejad, dejó manifiestamente claro, durante su visita a EE.UU. la semana pasada, que está intensificando, no moderando, su postura ofensiva hacia EE.UU., Israel y el resto del mundo libre. En efecto, como señaló la semana pasada el Jefe Adjunto del Estado Mayor de las FDI, General de División Benny Ganz, «Irán está involucrado hasta el cuello en todas las actividades terroristas en Medio Oriente».

Así que, incluso en el escenario más optimista, Israel, o algún otro gobierno, acaba de neutralizar una amenaza – aunque sea una enorme amenaza – entre un arsenal de amenazas que Irán plantea. Y podemos estar absolutamente seguros de que Irán tomará todas las medidas necesarias para desarrollar nuevas maneras de amenazar a Israel y a sus otros enemigos tan pronto como sea posible.

Lo que esto nos dice es que si Stuxnet es un arma israelí, aunque es un gran logro, no es un arma revolucionaria. Aunque la tendencia a creer que hemos encontrado una bala de plata es una gran cosa, lo cierto es que poner en acción un arma como Stuxnet no modifica la posición estratégica de Israel. Y, por consiguiente, no debería tener impacto en la doctrina estratégica de Israel.

Con toda probabilidad, suponiendo que Stuxnet ha debilitado significativamente las instalaciones nucleares de Irán, este logro será un hecho aislado. Así como los árabes aprendieron las lecciones de su derrota en 1967 y aplicaron esas lecciones, con gran éxito, en la guerra de 1973, así también los iraníes – y el resto de los enemigos de Israel – aprenderán las lecciones de Stuxnet.

Entonces, si asumimos que Stuxnet es un arma de Israel, ¿qué nos muestra sobre la posición de Israel en relación a sus enemigos? Lo que Stuxnet nos muestra es que Israel ha logrado mantener su ventaja tecnológica sobre sus enemigos. Y esto es un gran alivio. Israel ha sobrevivido desde 1948, a pesar del redomado deseo de nuestros enemigos de destruirnos, porque hemos ido adaptando continuamente nuestras ventajas tácticas para mantenernos un paso por delante de ellos. Es esta capacidad de adaptación la que le ha permitido a Israel ganar una serie de batallas puntuales y le ha permitido sobrevivir.

Pero, de nuevo, ninguna de estas batallas puntuales cambió el juego estratégico. Ninguna de ellas ha cambiado fundamentalmente las realidades estratégicas de la región. Este es el caso, porque no han afectado la aspiración estratégica de nuestros enemigos de destruirnos, ni han mitigado las vulnerabilidades estratégicas de Israel. Es la naturaleza inmutable de estas vulnerabilidades, desde los albores del sionismo moderno, la que les da esperanza a nuestros enemigos de que pueden ganar algún día, por lo tanto seguirán luchando.

Israel tiene dos vulnerabilidades estratégicas básicas.

La primera es la pequeñez geográfica de Israel, que atrae a los invasores. La segunda vulnerabilidad es la debilidad política de Israel, tanto en el país como en el extranjero, lo que le hace imposible pelear guerras largas.

Atento a estas vulnerabilidades, David Ben-Gurion afirmó que la doctrina militar de Israel tiene el doble objetivo de pelear las guerras en territorio de nuestros enemigos y terminarlas tan rápida y decisivamente como sea posible. Esta doctrina sigue siendo la única opción realista hoy en día, incluso si Stuxnet está en nuestro arsenal.

Es importante señalar esta simple verdad hoy, cuando se ha creado excitación alrededor de Stuxnet, porque los líderes de Israel tienen una historia de confundir la innovación y la ventaja táctica con la transformación estratégica. Fue el fracaso de nuestros líderes en reconocer correctamente lo que sucedió en 1967, porque la momentánea ventaja táctica fue la que nos llevó a cerca del desastre en 1973.

Desde 1993, nuestros dirigentes siempre han confundido su adopción del paradigma de Occidente de tierra por paz, como una respuesta estratégica a la vulnerabilidad política de Israel. El hecho de que el asalto internacional contra el derecho de Israel a existir se ha intensificado desde que Israel adoptó el paradigma tierra por paz, es prueba de que nuestros líderes estaban equivocados. La adopción de la narrativa política de nuestros enemigos no aumentó la fortuna política de Israel en Europa, EE.UU. o las Naciones Unidas.

Así también, nuestros líderes han confundido la superioridad aérea de Israel con una respuesta estratégica a su vulnerabilidad geográfica. Las campañas misilísticas que los palestinos y libaneses han emprendido contra el frente interno, como consecuencia de la retirada de Israel de Gaza y del sur de Líbano, muestran claramente que la supremacía aérea no compensa la vulnerabilidad geográfica. Ciertamente, apoya una visión de que la profundidad estratégica es menos importante de lo que alguna vez fue.

Puede que nunca sepamos si Stuxnet fue exitoso o si Stuxnet es israelí. Pero lo que sí sabemos es que no podemos darnos el lujo de aprender lecciones equivocadas de sus logros.

http://www.jpost.com/Opinion/Columnists/Article.aspx?id=189823

Traducido para porisrael.org por José Blumenfeld

Considero a Israel como la punta de lanza de Occidente contra la barbarie de otra cultura. Si Israel cae… que Dios nos pille confesado.