La guerra contra el terrorismo no se libra únicamente en enfrentamientos armados con el enemigo en el terreno.Hoy en día es imperioso estar atentos también a las amenazas que pueden llegar por las redes sociales. Y fue precisamente allí que el Servicio de Inteligencia de Tzahal y el Shabak (Servicio General de Seguridad) detectó en los últimos meses reiterados intentos de la organización terrorista Hamas de infectar teléfonos celulares de jóvenes soldados con virus y programas que les permiten robar información de los mismos. Lo lograron contactándose a través de perfiles falsos en las redes sociales con quienes identificaron como soldados en servicio, a los que trataron de llevar a que bajen en sus aparatos programas que en realidad les introducían el virus.

Al parecer llegaron también a civiles, pero el énfasis se puso en el contacto con soldados y oficiales de bajo rango que se hallan en su servicio militar.

Este domingo, un comunicado oficial del ejército israelí confirmó que Tzahal, conjuntamente con el Shabak, había logrado por primera vez neutralizar una estructura de varios servidores utilizados por Hamas para contactar a los soldados y almacenar la información que sacaba de los celulares “intervenidos” e infectados. La segunda parte de esta “batalla” es convocar a varios cientos de soldados y oficiales cuyos celulares se estima pueden haberse contado entre los atacados, para interrogarlos y limpiarles sus móviles del virus insertado.

La información que publicamos en esta nota nos ha sido proporcionada por la unidad del portavoz militar de Tzahal.

El problema no radica necesariamente en que en este caso se haya causado un daño en términos de seguridad-parecería que no, pero el tema está siendo investigado a fondo-sino en la confirmación del continuo esfuerzo de Hamas por hallar puntos vulnerables del lado israelí y por obtener información que le sirva en sus planes terroristas. Lo ha intentado hacer ya en el pasado con soldados en unidades de combate, pero esta vez el esfuerzo se ha ampliado y los afectados eran de todo tipo de unidades en el ejército.

Las novedades

1) Lo principal es que se haya logrado desbaratar la infraestructura tecnológica utilizada por Hamas, atacando a los varios servidores que estaba utilizando.

2) Se vio que Hamas usó por primera vez la plataforma Telegram para entablar sus contactos con los soldados. Hasta ahora habían usado solamente Facebook, WhatsApp e Instagram.

3) Mayor sofisticación en la presentación de los caracteres, lo que el ejército presenta como “ingeniería social” de alta calidad. O sea: por primera vez, las “jovencitas” (los perfiles falsos siempre eran de mujeres jóvenes y hermosas) se presentaban como sordas o con problemas de audición, para evitar eventuales pedidos de los soldados de conectarse con ellas directamente por teléfono o llamadas de video.

4) Hamas empezó a utilizar mensajes genéricos de voz femenina, aunque solamente para respuestas cortas como “sí” o “no”, estimando que eso aumentaría la autenticidad y credibilidad del personaje a ojos del soldado.

5) Utilizaron virus más sofisticados.

Los perfiles falsos

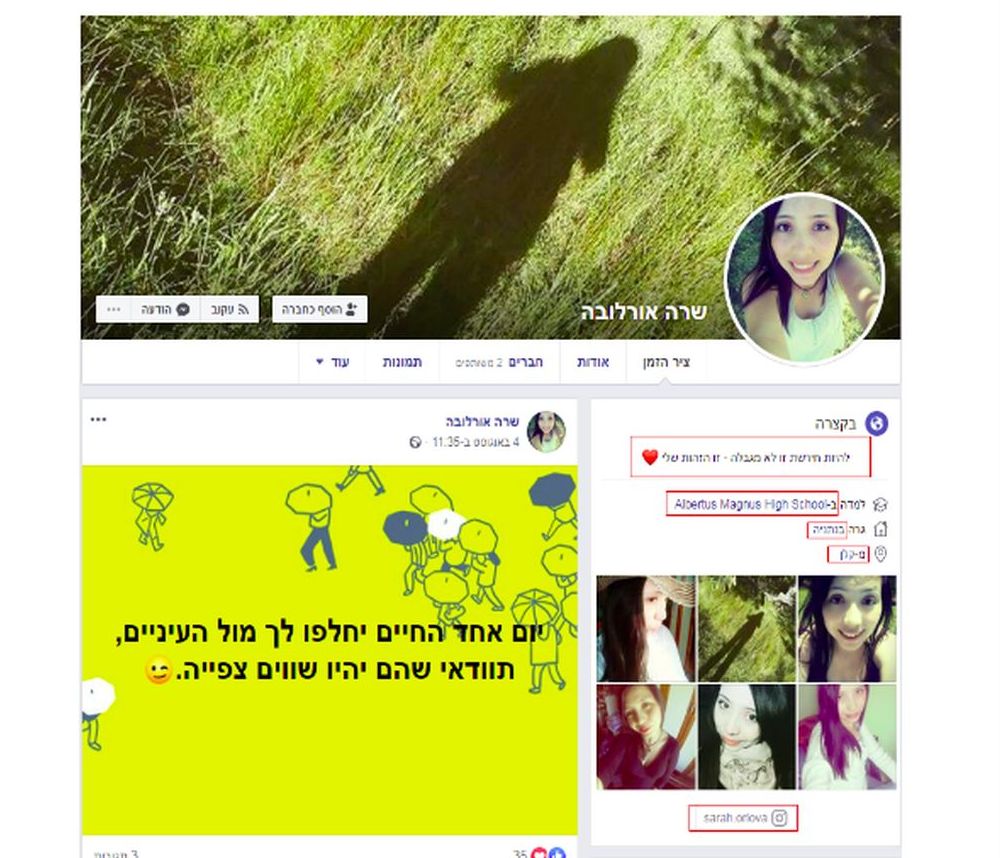

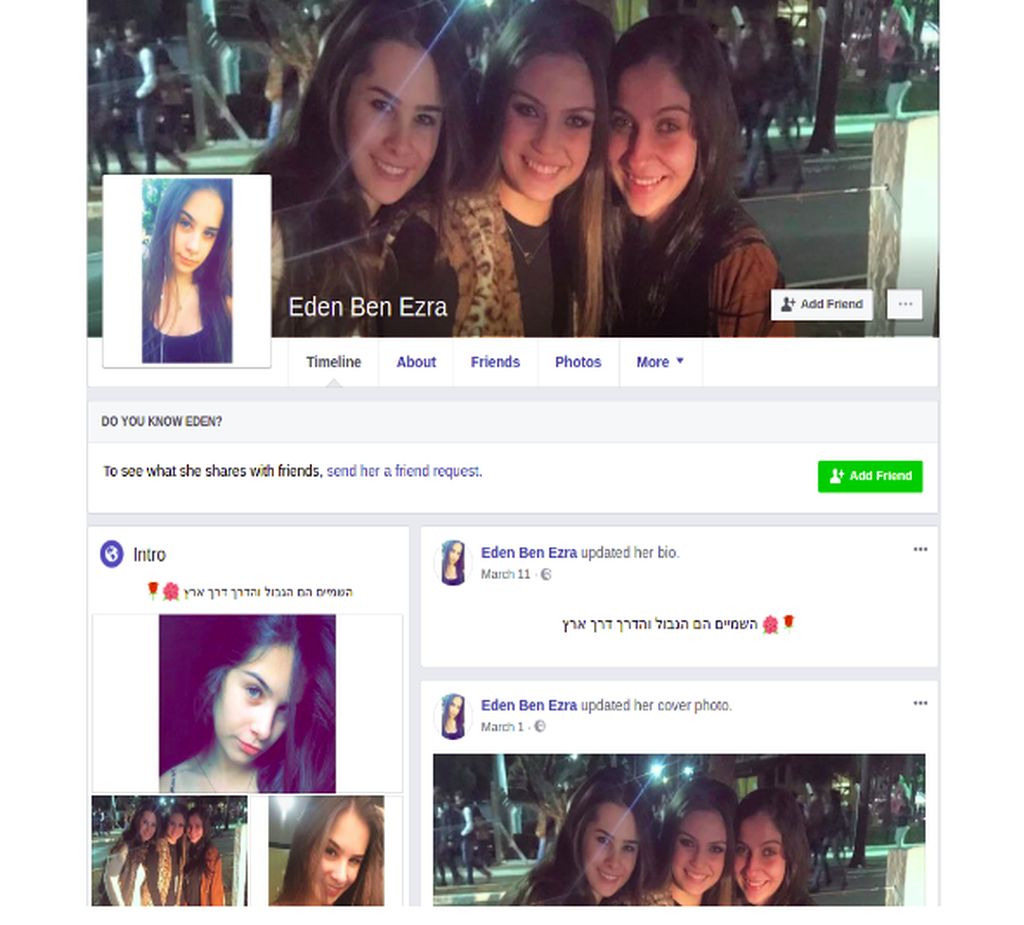

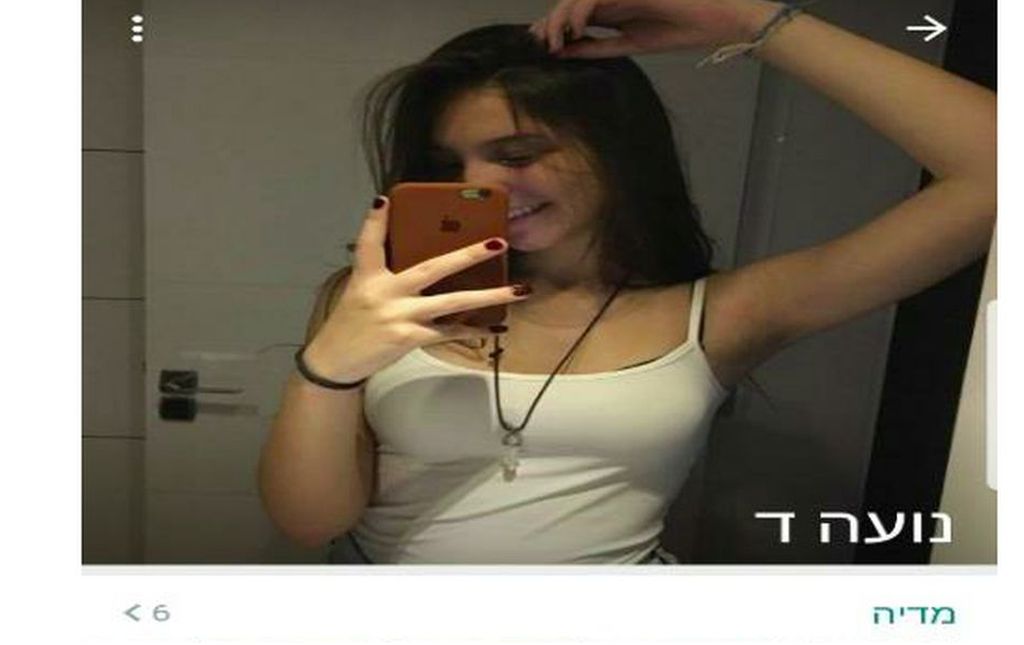

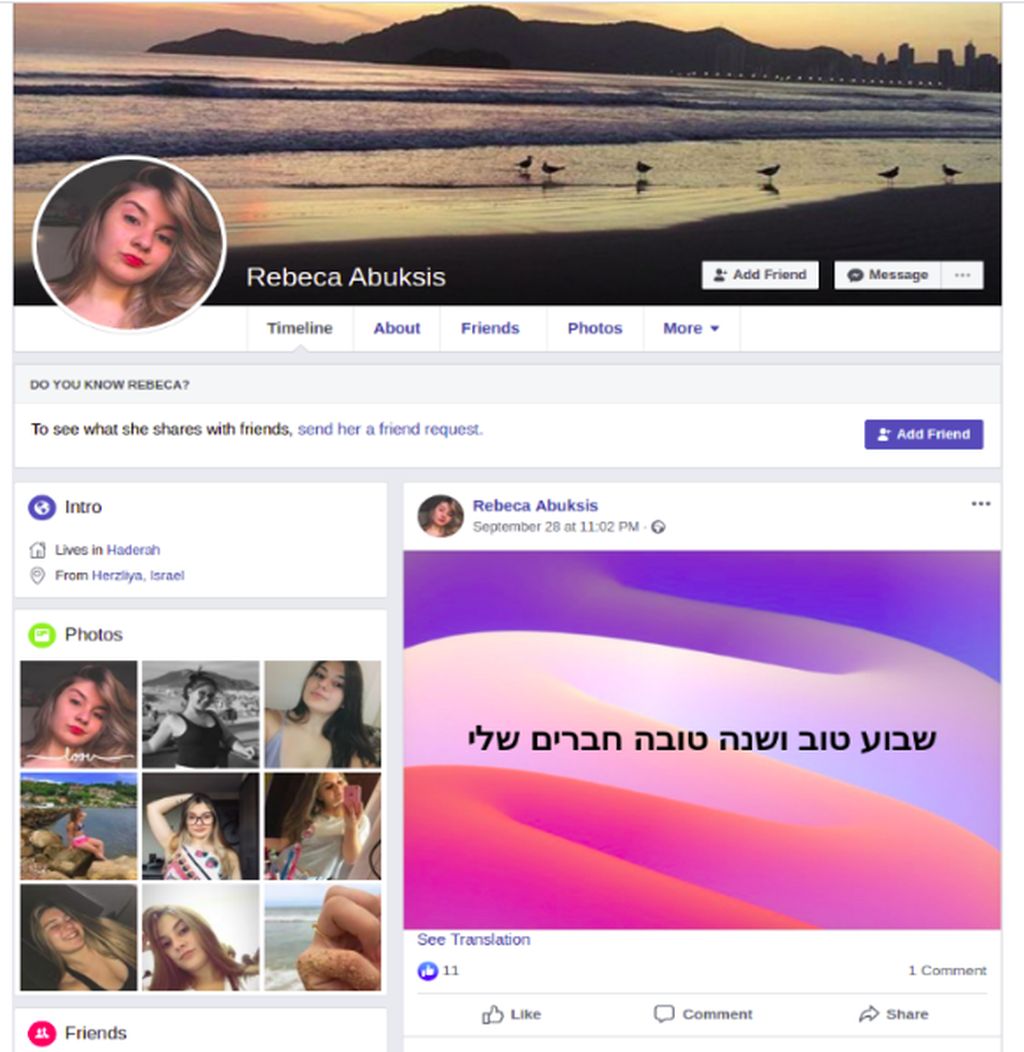

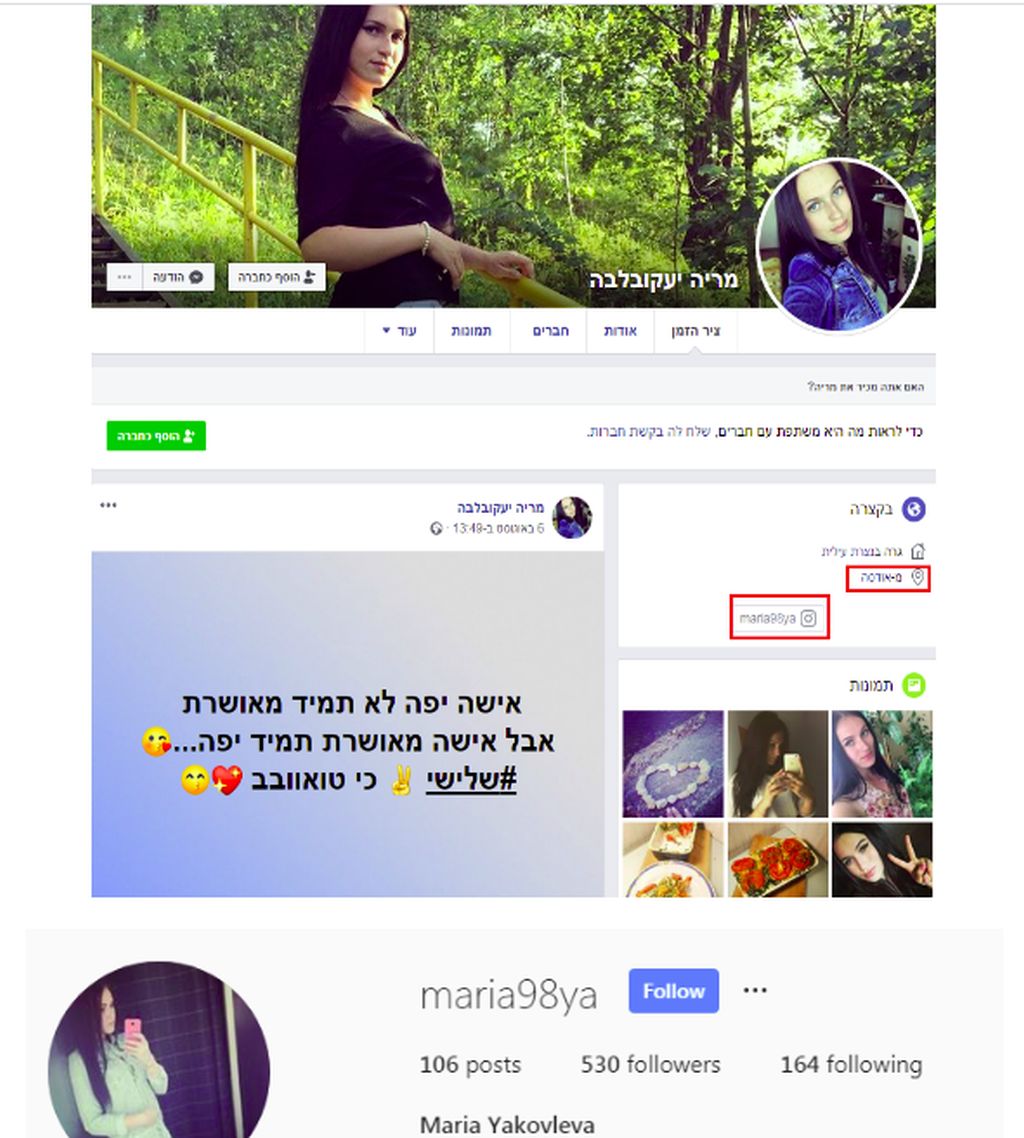

Tzahal identificó seis perfiles utilizados por Hamas para contactar a los soldados: Sarah Orlova, Maria Ya’akovleva, Eden Ben Ezra, Noa Danon, Yael Azoulay y Rebeca Abuksis. Solían presentarse como nuevas inmigrantes a fin de suplir eventuales errores en el manejo del hebreo en sus mensajes.

En la sección de Facebook que sirve de introducción al personaje publicaban datos que las presentaban como jovencitas adolescentes, utilizando lunfardo común en Israel.

Las fotos utilizadas eran editadas por Hamas, para dificultar su detección en la web. Y los personajes se repetían en las distintas redes sociales, para cubrirse.

Los virus

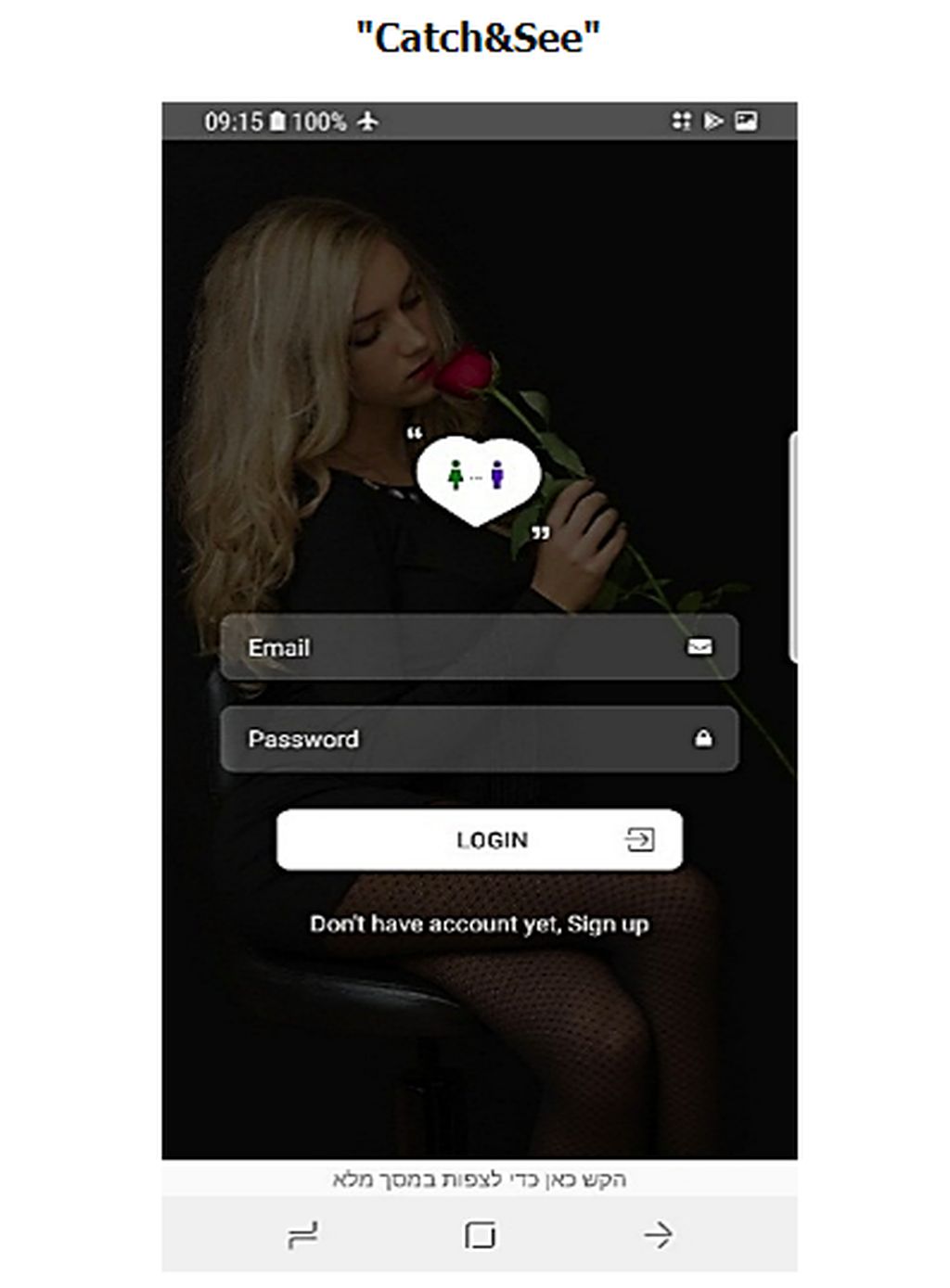

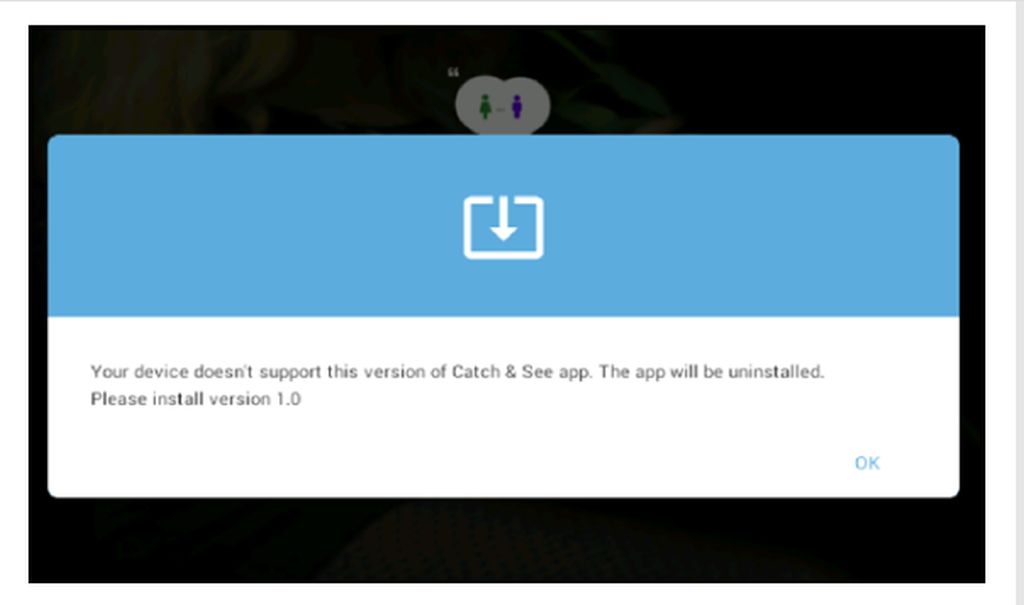

Han sido identificadas tres aplicaciones dañinas que estaban siendo utilizadas por Hamas para propagar su virus: «Catch&See»,»ZatuApp»,»GrixyApp».

Las páginas web de cada una de estas aplicaciones explicaban que podían ser utilizadas para transferir fotos entre usuarios por períodos cortos y limitados, algo similar a lo que se hace con “Snapchat». El registro se hacía a través de una dirección de correo electrónico y una contraseña que cada uno elegía. El comunicado del ejército señala que a diferencia de la campaña anterior de Hamas en este sentido, no se podía acceder a la aplicación más que bajándolas apretando un link.

La investigación tecnológica

El departamento de Seguridad del Servicio de Inteligencia military, estudió las aplicaciones utilizadas por Hamas y analizó su funcionamiento. Está claro que las aplicaciones requerían a los usuarios varias autorizaciones por etapas para acceder a la información, lo cual suele crear la impresión que se trata de un fin legítimo, como por ejemplo decidir si se permite a la cámara compartir las fotos.

Apenas se bajaba la aplicación, el ícono de la misma aparecía en la pantalla. Pero cuando el usuario intentaba utilizar la aplicación, le aparecía una notificación de “error” que explicaba que no era compatible con ese aparato y por ende se borraría. La aplicación se apagaba y el ícono desaparecía, dejando la impresión que la aplicación había sido borrada. Pero la realidad era que el aparato ya estaba hackeado, con el virus instalado, permitiendo a Hamas tomar control del mismo.

La investigación de las aplicaciones utilizadas por Hamas confirma que han logrado un gran margen de maniobra, aunque no muy diferente del ya detectado en ocasiones anteriores: transferir automáticamente archivos del aparato infectado al servidor de Hamas, bajar y poner en funcionamiento determinados archivos, recoger la información de identificación en el celular, los mensajes de SMS y los contactos, y grabar. También pueden acceder al sistema de archivos del aparato, a su ubicación vía GPS y su cámara, lo cual les permite tomar fotos a la distancia.

El ejército publicó instrucciones de seguridad a sus soldados, pero muchas de ellas pueden fácilmente hacerse extensivas a cualquier ciudadano. Y no sólo en Israel, que lidia con desafíos a su seguridad, sino en cualquier parte del mundo, donde hay que saber protegerse de todo tipo de amenazas a nivel personal.

1. Entra únicamente a links que te llegan de fuentes confiables conocidas.

2. Baja contenido únicamente de sitios web confiables.

3. Ten cuidado con encuestas o investigaciones en la web así como también con las que vienen en las redes sociales.

4. Evita mostrar tu afiliación militar o publicar información confidencial online o en las redes sociales.

5. Examina las autorizaciones requeridas cuando bajas una aplicación.

6. Reporta a tus comandantes sobre cualquier incidente inusual.

7. No lleves tu celular en instalaciones militares confidenciales.

Debes estar conectado para publicar un comentario. Oprime aqui para conectarte.

¿Aún no te has registrado? Regístrate ahora para poder comentar.